Fail2ban: Różnice pomiędzy wersjami

mNie podano opisu zmian |

mNie podano opisu zmian |

||

| (Nie pokazano 1 wersji utworzonej przez jednego użytkownika) | |||

| Linia 15: | Linia 15: | ||

<pre> | <pre> | ||

nano /etc/fail2ban/jail. | nano /etc/fail2ban/jail.conf | ||

</pre> | </pre> | ||

| Linia 70: | Linia 70: | ||

Zyskujemy wtedy 100% pewność że akcja użytkownika jest faktycznie atakiem, a nie próbą "odgadnięcia swojego hasła". | Zyskujemy wtedy 100% pewność że akcja użytkownika jest faktycznie atakiem, a nie próbą "odgadnięcia swojego hasła". | ||

W takim wypadku nie będziemy musieli nadmiernie ingerować w nasz serwer, w celu odblokowania zapominalskich userów. | W takim wypadku nie będziemy musieli nadmiernie ingerować w nasz serwer, w celu odblokowania zapominalskich userów. | ||

[[Category:Ubuntu]] | |||

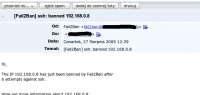

Aktualna wersja na dzień 02:13, 2 mar 2011

Fail2Ban - oprogramowanie służące ochronie systemu informatycznego poprzez blokowaniu ataków typu Brute-Force na najważniejsze usługi systemowe (SSH / FTP).

W wypadku wykrycia zbyt dużej liczby niepowodzeń w logowaniu, fail2ban zablokuje użytkownikowi dostęp do serwera poprzez blokadę na firewallu.

Instalacja

apt-get install fail2ban

Plik konfiguracyjny:

nano /etc/fail2ban/jail.conf

Dodawanie adresu ip (192.168.0.243) do białej listy

ignoreip = 127.0.0.1 192.168.0.243

Powyższe adresy będą wykluczone ze sprawdzania.

Czas blokady (w sekundach)

bantime = 600

Wysyłanie logów o "próbie włamania" na adres e-mail.

Ustawiamy adres e-mail odbiorcy logów.

destemail = xxx@domena.pl

Zmieniamy tryb z (samego banowania, na banowanie z logami via email)

Edytujemy wpis

action = %(action_)s

modyfikując na

action = %(action_mwl)s

Ilość nieudanych prób logowania definiujemy poprzez

maxretry = 6

6 jest liczbą domyślną, i według mojej oceny nie wybraną przypadkowo. Niektórzy użytkownicy korzystają z zestawu kilku haseł domyślnych, więc zanim uda im się trafić w to "właściwe" mija kilka prób. Bardziej agresywna polityka typu 2/3 może spotkać się z narzekaniami tych że użytkowników, i koniecznością " ich odblokowywania" lub dodawania do "białej listy".

W związku z powyższym w niektórych wypadkach sugerował bym nawet zwiększenie limitu do 12 prób lecz znaczne zwiększenie czasu blokady. Zyskujemy wtedy 100% pewność że akcja użytkownika jest faktycznie atakiem, a nie próbą "odgadnięcia swojego hasła". W takim wypadku nie będziemy musieli nadmiernie ingerować w nasz serwer, w celu odblokowania zapominalskich userów.